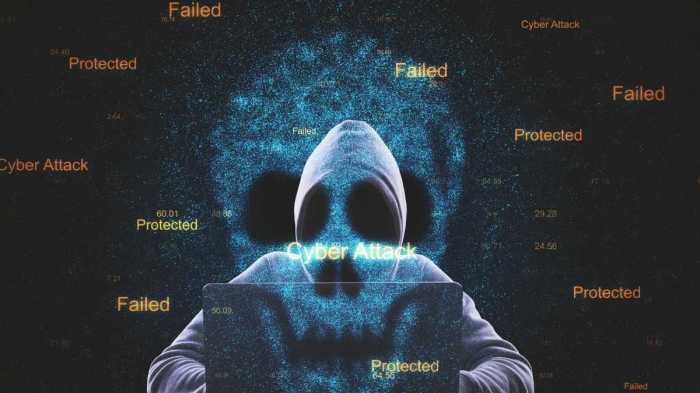

Ancaman Keamanan Dunia Cyberlife yang Perlu Diwaspadai

Daftar isi:

Ancaman Keamanan Dunia Cyberlife yang Perlu Diwaspadai menjadi semakin relevan di tengah pesatnya perkembangan teknologi digital. Dalam era di mana hampir semua aspek kehidupan kita terhubung dengan internet, risiko yang muncul dari serangan siber tidak bisa diabaikan.

Dari malware yang merusak sistem hingga serangan phishing yang menipu pengguna, berbagai ancaman ini dapat mempengaruhi individu maupun organisasi. Oleh karena itu, pemahaman yang mendalam tentang ancaman ini dan langkah-langkah pencegahannya sangat penting untuk menjaga keamanan di dunia maya.

Ancaman Malware

Ancaman malware merupakan salah satu masalah serius dalam dunia cyberlife saat ini. Dengan perkembangan teknologi yang pesat, berbagai jenis malware terus muncul dan beradaptasi untuk menembus sistem keamanan. Dengan pemahaman yang lebih baik mengenai jenis-jenis malware dan dampaknya, kita dapat mengambil langkah yang lebih efektif untuk melindungi diri dan organisasi dari ancaman ini.Malware, atau malicious software, merujuk pada perangkat lunak yang dirancang untuk merusak, mengakses, atau mencuri informasi dari sistem komputer tanpa sepengetahuan atau izin pengguna.

Menghadapi situasi di mana file penting terhapus bisa menjadi pengalaman yang mengesalkan. Namun, tidak perlu khawatir, karena ada beberapa cara yang dapat membantu untuk mengembalikan file tersebut tanpa harus mengandalkan Cara Membuka File yang Terhapus Tanpa Software Berbayar. Dengan memanfaatkan fitur yang ada di sistem operasi atau menggunakan beberapa metode sederhana, Anda dapat memperbesar peluang untuk mendapatkan kembali data yang hilang dengan efektif.

Jenis-jenis malware bervariasi, dan masing-masing memiliki cara kerja serta tujuan yang berbeda. Dampak dari serangan malware ini dapat sangat merugikan, mulai dari kerusakan data hingga pencurian identitas dan kerugian finansial yang besar.

Jenis-Jenis Malware

Berikut adalah beberapa jenis malware yang paling umum saat ini:

- Virus: Malware yang dapat menggandakan diri dengan menyisipkan salinan ke dalam file atau program yang sehat.

- Worm: Berbeda dengan virus, worm dapat menyebar secara mandiri tanpa memerlukan file host.

- Trojans: Program yang menyamar sebagai perangkat lunak yang berguna, tetapi memiliki tujuan merusak.

- Ransomware: Jenis malware yang mengenkripsi data korban dan meminta tebusan untuk mengembalikannya.

- Adware: Program yang menampilkan iklan secara tidak diinginkan, seringkali mengumpulkan data pengguna.

- Spyware: Malware yang mengumpulkan informasi pribadi tanpa sepengetahuan pengguna.

Dampak dari setiap jenis malware dapat berbeda-beda, namun umumnya mencakup kerusakan pada sistem informasi, kehilangan data, serta kerugian finansial yang signifikan. Berikut adalah tabel yang memperlihatkan perbandingan antara berbagai jenis malware:

| Jenis Malware | Cara Kerja | Dampak |

|---|---|---|

| Virus | Menyisipkan diri ke dalam file | Kerusakan file dan penyebaran ke perangkat lain |

| Worm | Menyebar secara mandiri | Pemanfaatan bandwidth dan kerusakan sistem |

| Trojans | Menyamar sebagai perangkat lunak yang aman | Kerusakan data dan pencurian informasi |

| Ransomware | Meng-enkripsi data dan meminta tebusan | Kerugian finansial dan hilangnya akses ke data penting |

| Adware | Menampilkan iklan secara tidak diinginkan | Pemanfaatan sumber daya sistem dan pengumpulan data pengguna |

| Spyware | Mengumpulkan informasi tanpa izin | Pencurian identitas dan pelanggaran privasi |

Contoh kasus serangan malware yang terkenal adalah serangan ransomware WannaCry pada tahun 2017. Serangan ini menginfeksi ratusan ribu komputer di seluruh dunia, mengenkripsi data dan meminta tebusan dalam bentuk Bitcoin. Dampak dari serangan ini sangat luas, mengganggu layanan di berbagai sektor, termasuk kesehatan, transportasi, dan perusahaan swasta. Kasus ini menunjukkan betapa pentingnya keamanan siber dan perlunya kewaspadaan terhadap ancaman malware.

Serangan Phishing

Serangan phishing merupakan salah satu ancaman signifikan dalam dunia cyberlife yang perlu diwaspadai. Metode ini sering digunakan oleh penjahat siber untuk mencuri informasi pribadi, seperti password, nomor kartu kredit, dan data sensitif lainnya. Dengan memanfaatkan teknik manipulasi psikologis, pelaku phishing berhasil menipu banyak individu dan organisasi, yang pada akhirnya mengakibatkan kerugian yang tidak sedikit.

Metode yang Digunakan dalam Serangan Phishing

Dalam serangan phishing, ada beberapa metode yang umum digunakan oleh para penyerang. Salah satunya adalah pengiriman email yang tampak resmi dari institusi yang terpercaya, seperti bank atau perusahaan layanan online. Email tersebut sering kali berisi tautan yang mengarahkan pengguna ke situs web palsu yang menyerupai situs asli. Selain itu, penyerang juga menggunakan teknik spear phishing, di mana target yang dipilih secara spesifik menerima pesan yang disesuaikan dengan informasi pribadi mereka, sehingga terasa lebih meyakinkan.

Metode lain yang berkembang adalah vishing (voice phishing), di mana penyerang menggunakan panggilan telepon untuk meminta informasi sensitif.

Langkah untuk Mengenali Email atau Situs Web Phishing

Penting bagi pengguna untuk dapat mengenali tanda-tanda phishing untuk melindungi diri mereka. Berikut adalah langkah-langkah yang dapat diambil untuk mengidentifikasi email atau situs web phishing:

- Periksa alamat pengirim: Alamat email yang mencurigakan atau tidak sesuai bisa menjadi indikasi phishing.

- Waspadai kesalahan tata bahasa dan ejaan: Banyak email phishing mengandung kesalahan yang mencolok.

- Periksa tautan dengan mengarahkan kursor: Tautan yang tidak sesuai dengan domain resmi adalah tanda peringatan.

- Hindari memberikan informasi sensitif: Institusi resmi tidak meminta informasi pribadi melalui email.

Tips untuk Melindungi Diri dari Serangan Phishing

Ada beberapa langkah yang dapat diambil untuk meningkatkan keamanan dari serangan phishing. Berikut adalah beberapa tips yang dapat diterapkan:

- Gunakan autentikasi dua faktor untuk menambah lapisan keamanan pada akun Anda.

- Perbarui software dan antivirus secara berkala untuk melindungi sistem dari ancaman terbaru.

- Selalu verifikasi sumber email sebelum mengklik tautan atau mengunduh lampiran.

- Didik diri sendiri dan orang-orang di sekitar Anda tentang risiko phishing.

Dampak Jangka Panjang dari Serangan Phishing

Dampak dari serangan phishing dapat berlangsung dalam jangka panjang, baik bagi individu maupun organisasi. Individu yang menjadi korban phishing mungkin mengalami kerugian finansial langsung dan kehilangan data pribadi. Selain itu, rasa percaya diri dalam menggunakan layanan online dapat menurun secara signifikan.Bagi organisasi, serangan phishing dapat mengakibatkan kebocoran data yang merugikan reputasi dan kepercayaan pelanggan. Selain kerugian finansial, pemulihan dari insiden tersebut sering kali memerlukan waktu dan sumber daya yang tidak sedikit.

Penanganan insiden keamanan dan pemulihan data dapat menjadi proses yang panjang dan mahal, serta dapat memengaruhi produktivitas.Dengan memahami dan menyadari ancaman ini, individu dan organisasi diharapkan dapat mengambil langkah-langkah pencegahan yang diperlukan untuk melindungi diri mereka dari serangan phishing yang semakin canggih.

Keamanan Jaringan

Keamanan jaringan merupakan aspek krusial dalam melindungi data dan informasi yang dimiliki oleh organisasi. Dalam era digital yang semakin berkembang, ancaman terhadap keamanan jaringan kian meningkat, sehingga penting bagi setiap organisasi untuk memiliki langkah-langkah pencegahan yang tepat. Dengan menciptakan infrastruktur jaringan yang aman, organisasi tidak hanya melindungi data sensitif mereka, tetapi juga menjaga kepercayaan pelanggan dan pemangku kepentingan lainnya.Salah satu langkah awal dalam membangun keamanan jaringan adalah dengan memiliki perangkat keamanan yang sesuai.

Berikut adalah daftar perangkat keamanan jaringan yang harus dimiliki oleh setiap organisasi:

Perangkat Keamanan Jaringan yang Penting

Keberadaan perangkat keamanan yang tepat menjadi fundamental dalam upaya melindungi infrastruktur jaringan. Berikut adalah beberapa perangkat yang harus dimiliki:

- Firewall: Mengontrol akses ke jaringan dan mencegah serangan dari luar.

- Router dengan Keamanan: Mencegah akses yang tidak sah dan mengatur lalu lintas data.

- Intrusion Detection System (IDS): Memantau dan menganalisis aktivitas jaringan untuk mendeteksi potensi ancaman.

- Intrusion Prevention System (IPS): Mencegah serangan dengan mengambil tindakan otomatis berdasarkan analisis IDS.

- Virtual Private Network (VPN): Mengamankan koneksi jarak jauh dengan mengenkripsi data yang dikirimkan.

- Antivirus dan Antimalware: Melindungi perangkat dari perangkat lunak berbahaya.

Audit keamanan jaringan secara berkala juga merupakan langkah penting untuk memastikan bahwa semua perangkat berfungsi dan lingkungan jaringan tetap aman. Prosedur audit ini meliputi beberapa tahapan penting yang harus diikuti.

Prosedur Audit Keamanan Jaringan

Audit keamanan jaringan dilakukan untuk mengevaluasi efektivitas langkah-langkah keamanan yang telah diterapkan. Prosedur ini mencakup:

- Identifikasi dan penilaian aset jaringan yang perlu dilindungi.

- Pemeriksaan konfigurasi perangkat keamanan untuk memastikan tidak ada celah yang dapat dimanfaatkan.

- Pengujian penetrasi untuk mensimulasikan serangan dan mengidentifikasi kelemahan.

- Evaluasi kebijakan keamanan informasi dan pematuhannya oleh seluruh karyawan.

- Pelaporan dan analisis hasil audit untuk perbaikan berkelanjutan.

Sebagai tambahan, berikut adalah tabel yang menunjukkan perbandingan antara berbagai solusi keamanan jaringan. Tabel ini memberikan gambaran yang jelas mengenai kekuatan dan kelemahan masing-masing solusi yang dapat dipertimbangkan oleh organisasi.

Perbandingan Solusi Keamanan Jaringan

| Solusi Keamanan | Kelebihan | Kekurangan |

|---|---|---|

| Firewall | Mencegah akses tidak sah dan mengontrol lalu lintas data. | Memerlukan konfigurasi yang tepat untuk efektivitas maksimal. |

| IDS | Mendeteksi dan memberikan peringatan atas ancaman potensial. | Tidak dapat menghentikan serangan secara otomatis. |

| IPS | Mampu menghentikan serangan secara real-time. | Dapat menghasilkan banyak false positives. |

| VPN | Mengamankan koneksi jarak jauh dengan enkripsi. | Dapat mempengaruhi kecepatan koneksi. |

Dengan paduan antara perangkat keamanan yang tepat dan prosedur audit yang rutin, organisasi dapat menciptakan lingkungan jaringan yang lebih aman dan terlindungi dari berbagai ancaman yang ada.

Ancaman dari Internet of Things (IoT)

Perkembangan teknologi yang pesat telah menghadirkan fenomena baru dalam kehidupan sehari-hari, yaitu Internet of Things (IoT). IoT merujuk pada jaringan perangkat yang saling terhubung melalui internet, memungkinkan mereka untuk mengumpulkan dan bertukar data. Meskipun memberikan banyak kemudahan dan efisiensi, kehadiran perangkat IoT juga membawa sejumlah risiko keamanan yang patut diwaspadai.Perangkat IoT, seperti kamera pengawas, thermostat pintar, dan alat kesehatan, sering kali tidak dilengkapi dengan keamanan yang memadai.

Banyak dari perangkat ini memiliki kerentanan yang dapat dimanfaatkan oleh pihak yang tidak bertanggung jawab. Contoh nyata serangan terhadap perangkat IoT terjadi pada tahun 2016 ketika botnet Mirai menyerang berbagai perangkat IoT, seperti kamera dan router, untuk melancarkan serangan DDoS (Distributed Denial of Service) yang mengakibatkan banyak situs web besar, termasuk Twitter dan Netflix, tidak dapat diakses.

Risiko Keamanan yang Terkait dengan Perangkat IoT, Ancaman Keamanan Dunia Cyberlife yang Perlu Diwaspadai

Risiko keamanan pada perangkat IoT beragam dan dapat mengancam privasi serta integritas data pengguna. Berikut adalah beberapa aspek yang perlu diperhatikan:

- Perangkat dengan pengaturan keamanan default yang lemah, sehingga mudah diretas.

- Data yang tidak terenkripsi, membuatnya rentan untuk dicuri saat ditransmisikan.

- Kurangnya pembaruan perangkat lunak secara berkala, sehingga perangkat tetap menggunakan versi yang rentan.

Contoh Serangan yang Memanfaatkan Kerentanan IoT

Salah satu contoh serangan yang terkenal adalah serangan DDoS yang melibatkan perangkat IoT. Misalnya, serangan yang dilakukan oleh botnet Mirai yang menginfeksi perangkat IoT yang memiliki keamanan lemah. Botnet ini kemudian digunakan untuk mengirimkan lalu lintas data yang sangat besar ke server, menyebabkan server tersebut tidak dapat menangani permintaan dan akhirnya mengalami downtime.

Cara Melindungi Perangkat IoT dari Ancaman Keamanan

Untuk melindungi perangkat IoT dari ancaman keamanan, diperlukan langkah-langkah yang proaktif. Pengguna dan produsen harus bekerja sama untuk memastikan keamanan perangkat. Beberapa tindakan yang dapat diambil mencakup:

- Selalu ubah pengaturan keamanan default dengan kata sandi yang kuat dan unik.

- Aktifkan pembaruan otomatis untuk perangkat, sehingga selalu menggunakan versi terbaru dengan patch keamanan.

- Gunakan jaringan terpisah untuk perangkat IoT, sehingga risiko penyebaran serangan dapat diminimalkan.

Langkah-langkah Terbaik dalam Pengelolaan Keamanan IoT

Pengelolaan keamanan perangkat IoT sangat penting untuk mencegah potensi ancaman. Berikut adalah langkah-langkah terbaik yang dapat diambil:

- Periksa dan pilih perangkat IoT yang memiliki reputasi baik dalam hal keamanan.

- Implementasikan firewall untuk melindungi jaringan dari serangan luar.

- Monitor aktivitas perangkat secara rutin untuk mendeteksi perilaku mencurigakan.

- Selalu gunakan enkripsi data untuk melindungi informasi sensitif.

- Jangan menghubungkan perangkat IoT yang tidak diperlukan untuk mengurangi titik lemah di jaringan.

Serangan DDoS (Distributed Denial of Service): Ancaman Keamanan Dunia Cyberlife Yang Perlu Diwaspadai

Serangan DDoS telah menjadi salah satu ancaman paling signifikan dalam dunia siber yang mengganggu integritas layanan online. Dalam serangan ini, penyerang berusaha mengganggu layanan suatu organisasi dengan cara membanjiri server dengan traffic yang sangat tinggi, sehingga mengakibatkan layanan tersebut tidak dapat diakses oleh pengguna yang sah. Mekanisme ini sering kali melibatkan jaringan komputer yang terinfeksi (botnet) untuk melancarkan serangan secara bersamaan.

Cara Kerja Serangan DDoS

Serangan DDoS bekerja dengan memanfaatkan banyak komputer yang terhubung ke internet untuk menyerang satu target secara bersamaan. Penyerang memanfaatkan kerentanan perangkat lunak atau menggunakan malware untuk mengendalikan perangkat-perangkat ini, yang dikenal sebagai bot. Setelah terkontrol, bot tersebut diarahkan untuk mengirimkan permintaan yang berlebihan ke server target, dengan tujuan membanjiri kapasitas jaringan atau memori server. Hal ini menyebabkan server menjadi lambat atau bahkan tidak dapat diakses sama sekali oleh pengguna yang berusaha menggunakan layanan tersebut.

Dalam dunia digital, kehilangan file penting bisa menjadi masalah yang menyebalkan. Namun, ada cara yang dapat dilakukan tanpa perlu menggunakan software berbayar. Anda dapat mencoba beberapa langkah sederhana yang dijelaskan dalam artikel Cara Membuka File yang Terhapus Tanpa Software Berbayar. Metode ini tidak hanya efisien, tetapi juga aman untuk membantu Anda menemukan kembali file yang hilang.

Dampak Serangan DDoS terhadap Layanan Online dan Organisasi

Dampak dari serangan DDoS tidak hanya terbatas pada ketidaktersediaan layanan, tetapi juga dapat menyebabkan kerugian finansial yang signifikan. Organisasi yang terkena dampak akan mengalami kehilangan pendapatan akibat downtime, serta kemungkinan kerusakan reputasi yang dapat mempengaruhi kepercayaan pelanggan. Selain itu, biaya untuk merespons dan memulihkan keadaan setelah serangan dapat menjadi sangat besar. Dalam beberapa kasus, data sensitif juga dapat terekspos, tergantung pada bagaimana serangan diimplementasikan.

Strategi Mitigasi Serangan DDoS

Untuk meminimalkan risiko serangan DDoS, organisasi perlu menerapkan beberapa strategi mitigasi yang efektif. Di bawah ini adalah beberapa langkah yang dapat diambil:

- Penggunaan layanan perlindungan DDoS dari penyedia pihak ketiga yang dapat memantau dan mengalihkan traffic berbahaya.

- Desain jaringan yang redundan dan distribusi traffic untuk mengurangi risiko overload pada satu titik.

- Penerapan firewall dan sistem deteksi intrusi yang mampu mengenali dan memblokir traffic berbahaya.

- Pembatasan bandwidth untuk meminimalkan efek dari traffic berlebih yang datang dari serangan.

- Pelatihan staf TI untuk mengenali gejala awal dari serangan dan bertindak cepat untuk mengatasinya.

Contoh Situasi Serangan DDoS yang Berhasil Dilakukan

Beberapa contoh nyata serangan DDoS yang berhasil dilakukan menunjukkan betapa rentannya sistem yang ada. Salah satu kasus terkenal adalah serangan terhadap penyedia layanan internet Dyn pada tahun 2016, yang mengakibatkan banyak situs web besar, termasuk Twitter, Netflix, dan Spotify, tidak dapat diakses selama beberapa jam. Serangan tersebut dilakukan oleh botnet Mirai, yang terdiri dari perangkat IoT yang terinfeksi, dan menyebabkan dampak besar pada infrastruktur internet secara keseluruhan.

Contoh lainnya adalah serangan yang dilakukan terhadap bank-bank besar di Eropa yang mengganggu layanan perbankan online mereka selama beberapa hari.

Pencurian Identitas

Pencurian identitas merupakan salah satu ancaman signifikan dalam dunia cyberlife yang semakin mengkhawatirkan. Dengan kemajuan teknologi dan penggunaan internet yang meluas, penjahat cyber kini memiliki lebih banyak cara untuk mencuri informasi pribadi seseorang. Teknik yang digunakan oleh penjahat ini bervariasi, mulai dari metode yang sederhana hingga yang lebih kompleks, yang sering kali melibatkan pemanfaatan data yang tercuri untuk mendapatkan keuntungan finansial.

Teknik Pencurian Identitas

Penjahat cyber menggunakan berbagai teknik untuk mencuri identitas seseorang. Beberapa teknik tersebut meliputi:

- Social Engineering: Teknik ini melibatkan manipulasi psikologis untuk mendapatkan informasi sensitif dari korban, seperti mengaku sebagai petugas bank atau penyedia layanan.

- Data Breaches: Banyak organisasi mengalami kebocoran data yang mengakibatkan informasi pribadi pelanggan seperti nama, alamat, dan nomor identitas dicuri.

- Phishing: Dengan menggunakan email atau situs web palsu, penjahat dapat mengarahkan korban untuk memasukkan informasi pribadi mereka.

- Skimming: Teknik ini menggunakan perangkat khusus untuk mencuri informasi dari kartu kredit saat melakukan transaksi.

Langkah yang Harus Diambil Jika Menjadi Korban

Jika seseorang menjadi korban pencurian identitas, ada langkah-langkah penting yang perlu diambil untuk meminimalkan kerugian dan memperbaiki situasi. Langkah-langkah tersebut meliputi:

- Segera Laporkan: Hubungi bank dan perusahaan kartu kredit untuk melaporkan pencurian dan membekukan akun.

- Periksa Laporan Kredit: Minta salinan laporan kredit Anda untuk memeriksa aktivitas yang mencurigakan.

- Ganti Password: Segera ganti kata sandi untuk akun online yang mungkin terpengaruh.

- Ajukan Laporan Polisi: Buat laporan resmi di kantor polisi untuk mendokumentasikan kejadian tersebut.

Dampak Sosial dan Finansial

Dampak dari pencurian identitas bisa sangat besar, baik secara sosial maupun finansial. Korban sering kali mengalami kerugian finansial yang signifikan akibat penyalahgunaan informasi mereka. Selain itu, pencurian identitas dapat memengaruhi reputasi individu, yang mungkin mengalami kesulitan dalam mendapatkan kredit atau pekerjaan di masa depan.

Statistik Pencurian Identitas di Seluruh Dunia

Statistik menunjukkan bahwa pencurian identitas adalah masalah global yang semakin meningkat. Berikut adalah tabel yang menunjukkan beberapa statistik mengenai pencurian identitas di berbagai negara:

| Negara | Jumlah Kasus Pencurian Identitas (2022) | Kerugian Rata-rata per Kasus (USD) |

|---|---|---|

| Amerika Serikat | 1.400.000 | 3.500 |

| Inggris | 700.000 | 2.800 |

| Australia | 300.000 | 1.900 |

| Indonesia | 120.000 | 1.200 |

Pemungkas

Kesadaran akan ancaman di dunia cyberlife adalah langkah awal untuk melindungi diri dan organisasi dari risiko yang mengintai. Dengan penerapan strategi keamanan yang tepat dan pendidikan tentang cara mengenali serta mengatasi ancaman, kita dapat menciptakan ekosistem digital yang lebih aman dan resilient.

Join channel telegram websitekami.com agar tidak ketinggalan berita loker terbaru lainnya

Join now